News

Evento: RIVOLUZIONE DIGITALE ...

non solo un'opportunità unica per approfondire argomenti di grande interesse e per connettersi con altri colleghi del settore, ma anche l'opportunità di celebrare il traguardo dei 27 an...

Leggi tutto

Nuovo codice Appalti

Per le Pubbliche Amministrazioni e per gli operatori Economici che hanno la PA come oggetto del proprio business, è arrivato un cambiamento importante: a partire dal 1 gennaio 2024 è diventato piename...

Leggi tutto

Si sente parlare spesso di WhislteBlowing, ma cos’è?

Whislteblower in inglese significa “soffiatore di fischietto”, colui che richiama o chiede attenzione su attività non consentite o illegali per poterle fermare. Quindi il segnalante è la persona che l...

Leggi tutto

Il CLOUD cambia l’organizzazione nelle PA

La strategia della crescita digitale del nostro paese ed in particolare della Pubblica Amministrazione (PA), ma anche l’evoluzione del lavoro in smart working, prevede in modo deciso l’adozione di sis...

Leggi tutto

Le Tecnologie che utilizziamo e le sincronizzazioni con i nostri prodotti

Sicuramente si sa, il mondo della tecnologia è un mondo sempre più frenetico dove stare al passo può risultare spesso difficile. Gli strumenti di sviluppo software evolvono a velocità esponenziale a...

Leggi tutto

Gli aspetti per la protezione e la sicurezza dei dati in una organizzazione

La protezione delle informazioni, e dunque la sicurezza dei dati è un aspetto importante e fondamentale per salvaguardare il benessere dell’organizzazione e la sua durata nel tempo. I dati sono divent...

Leggi tutto

Le nostre Certificazioni Aziendali

TECSIS è da sempre attenta agli aspetti della sicurezza e da tempo aspirava a certificare le sue prassi di lavoro secondo gli standard ISO. Proposito che si è poi rafforzato nel momento in cui AGID ha...

Leggi tutto

CORSO - Protocollo informatico, gestione archivistica e digitalizzazione dei procedimenti amministrativi

Stai adottando i corretti principi ARCHIVISTICI che mettono al riparo da eventuali contestazioni?

Ti sei adeguato alle nuove Linee Guida AGID?

Stai sfruttando tutte le potenzialità di IrideD...

Leggi tutto

CORSO - La gestione contabile negli Ordini Professionali

Dopo l’ottimo riscontro dello scorso anno e a fronte delle richieste dell’ultimo periodo, vi proponiamo un corso per la tenuta della contabilità per enti Pubblici non Economici ed in particolare ...

Leggi tutto

La gestione economico patrimoniale

Nei giorni 11 e 12 maggio si terrà un corso di formazione che tratterà la materia della Contabilità negli Enti Pubblici non Economici (Ordini Professionali). Dopo qualche cenno iniziale sulla gestione...

Leggi tutto

I dati contenuti nel Green Pass e la loro gestione corretta

Dal 6 agosto è obbligatorio esibire il Green Pass in tutti i luoghi pubblici chiusi. Vediamo cos’è e perché è importante fare attenzione quando lo si condivide

Dal 6 agosto è obbligatorio esibire il ...

Leggi tutto

8 marzo Festa della Donna: ecco la storia di Ada Lovelace, la donna che immaginò il potere del computer

Oggi, 8 marzo, vogliamo raccontare la storia di quella che possiamo considerare la “prima donna dell’informatica”: Ada Lovelace, colei che per prima immaginò quale potere potesse avere un computer

Ad...

Leggi tutto

I comandi vocali di Microsoft 365 che permettono di dettare i testi delle email

Microsoft 365, cioè il vecchio Office 365, include una funzione di comandi vocali che permette di scrivere mail e documenti dettandoli

Microsoft 365, cioè il vecchio Office 365 che ha cambiato nome p...

Leggi tutto

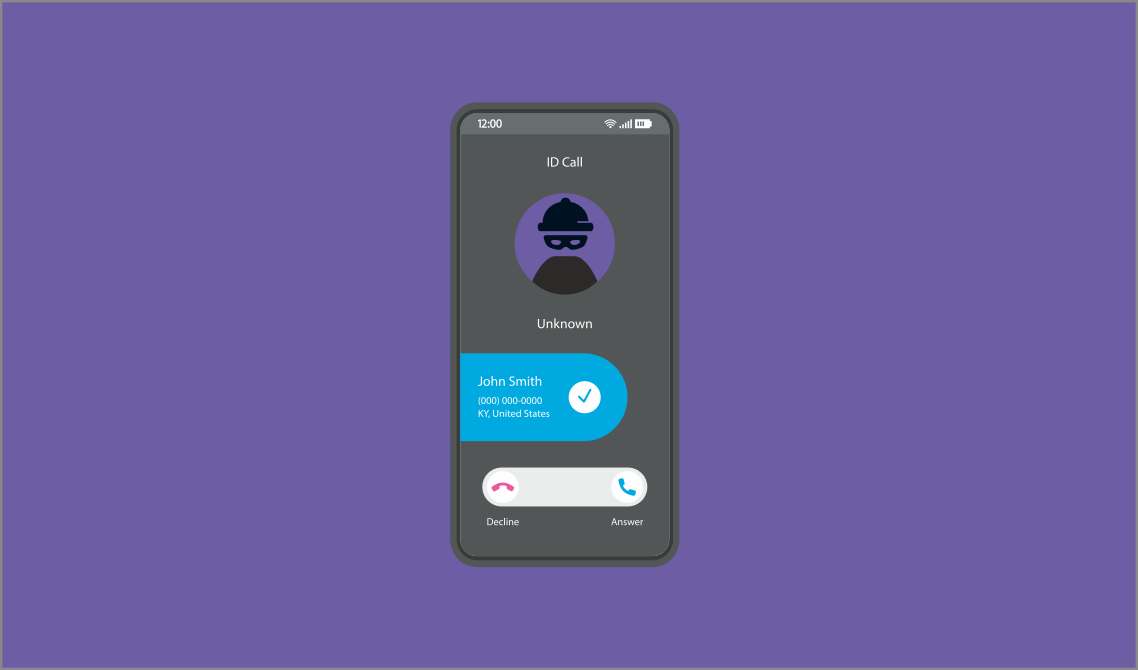

Cos’è lo “Spoofing” e come difendersi

Un uomo di Verona è stato derubato di 7500€ attraverso una truffa effettuata col metodo dello “spoofing”. Vediamo cos’è e come difendersi

Arriva dalla provincia di Verona la notizia di una nuova truf...

Leggi tutto